"이태원참사 악용해킹, 기술지원 끝난 익스플로러 취약점 노려"

한국인터넷진흥원은 정부 보고서를 위장한 해킹 메일 공격에 대한 상세 분석 보고서를 통해 이같이 발표했다.

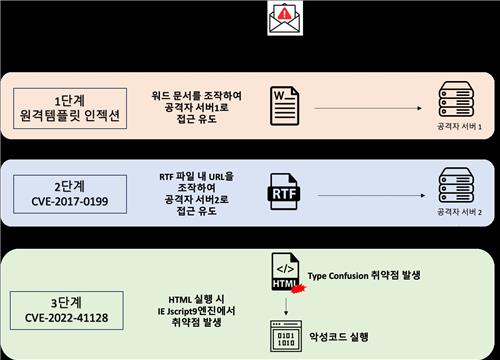

한국인터넷진흥원은 해커 공격이 인터넷 익스플로러(IE)의 취약점을 악용해 총 3단계에 걸쳐 수행됐다고 분석했다.

MS워드 등 악성 문서 파일을 열람할 때 사용자 PC가 공격자 서버로 접속돼 악성 서식 파일(RTF)을 내려받고, 이후 악성 서식 파일에 들어간 인터넷주소(URL)를 통해 공격자 서버에서 악성 HTML 파일을 추가로 내려받는 방식이다.

한국인터넷진흥원은 "마이크로소프트는 해당 취약점을 확인해 지난해 11월에 보안 패치를 발표했지만, MS오피스 등 일부 소프트웨어에서 HTML 파일을 실행할 때 여전히 같은 기능을 사용하는 경우가 있어 비슷한 형식의 취약점을 악용한 공격이 발생할 수 있다"면서 소프트웨어 업데이트를 통해 최신 버전 유지를 당부했다.

지난해 이태원 참사 직후 행정안전부 홈페이지에 업로드된 중앙재난안전대책본부(중대본) 보고서로 위장한 '서울 용산 이태원 사고 대처 상황(06시)'이라는 제목의 MS워드 파일이 유포돼 사이버 공격에 대한 사용자 주의가 권고됐다.

/연합뉴스

-

기사 스크랩

-

공유

-

프린트

![월가 "인텔 망가졌다"…구글 9년 만에 최고의 날 [글로벌마켓 A/S]](https://timg.hankyung.com/t/560x0/photo/202404/B20240427071917087.jpg)

![[단독] 대법원, 13년 만에 '솜방망이' 사기 양형기준 손본다](https://timg.hankyung.com/t/560x0/photo/202404/02.25002593.3.jpg)