해커에 농락당한 '보안 양호' 한수원

해커 "25일 추가 공격"…트위터에 유출 자료 네 번째 공개

"원전 도면 10만건 공개·2차 파괴" 협박

합동수사반, 해커 정체·유출경로 파악 못해

전문가 "한수원 폐쇄망 100% 안전 장담못해"

한수원을 해킹했다고 주장하는 ‘원전반대그룹 후엠아이(WHO AM I)’는 21일 오전 1시30분께 트위터를 통해 한수원의 무능력한 보안 시스템을 조롱하는 글과 함께 월성 1호기의 밸브 도면, 고리 2호기의 공조기와 냉각 시스템 도면, 고리 1·2호기 공기제어 시스템 등 8개 자료를 추가 공개했다. 지난 15일, 18일, 19일에 이어 네 번째다.

이 해커는 여기에 추가 공개에 대한 협박까지 서슴지 않았다. “오는 25일까지 고리 1, 3호기와 월성 2호기의 가동을 중단하지 않으면 아직 공개하지 않은 원전 도면 10만여장을 공개하고 (한수원 서버에 대한) 2차 파괴를 실행하겠다”고 경고했다.

이처럼 원전 도면과 한수원의 중요 정보가 무차별적으로 뿌려지고 있지만 △해커(집단)의 정체 △해킹 여부 △정보 유출 경로 △유출 정보 내역 등 모든 것이 오리무중이다.

서울중앙지검 정부합동수사단이 수사에 들어갔지만 범인이 사용한 인터넷 프로토콜(IP) 위치를 지방 모처로 확인했을 뿐, 아직 아무것도 밝혀내지 못하고 있다.

보안 전문가들은 이번 한수원 해킹 사태가 국가 안위를 위협하는 원전에 대한 공격이라는 점에서 그 어느 사이버 테러보다 심각한 것으로 보고 있다.

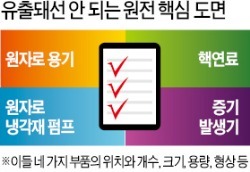

○원자로 용기·核연료 등 핵심자료 유출 땐 국가 안보까지 ‘흔들’

당국이 현 시점에서 가장 심각하게 보고 있는 점은 과연 해커가 외부 인터넷과 차단된 ‘폐쇄망(내부망)’ 자료까지 탈취했느냐 여부다. 한국수력원자력은 원전 제어 시스템과 기밀 문서들을 폐쇄망에 보관하고 있다.

하지만 또 다른 전문가들은 ‘내부망이 절대 안전하다’는 한수원의 주장에 대해 “일방적 착각”이라는 지적도 하고 있다. 한 전문가는 “기술적으로 인터넷과 분리된 폐쇄망에 대한 외부공격도 얼마든지 이뤄질 수 있다”며 “폐쇄망이 100% 안전하다는 건 너무 안일한 생각”이라고 말했다. 악성코드의 침투 경로, 자료 유출 범위 등을 전혀 파악하지 못하고 있는 만큼 국가 기밀 문서와 원전 제어시스템이 들어 있는 폐쇄망이 해킹됐을 가능성도 배제할 수 없다는 것이다.

실제 폐쇄망일지라도 노후된 내부 시스템을 최신 버전으로 업데이트하기 위해서는 인터넷망에 연결하거나 USB(이동식 저장장치)를 사용해야 하는 작업이 불가피하다는 설명이다. 이 과정에서 폐쇄망에 있는 자료가 외부로 빠져나갈 가능성도 배제할 수 없다. 실제 이스라엘의 정보기관인 모사드는 2010년 이란 핵시설을 무력화하기 위해 USB를 통해 침투하는 악성코드 ‘스턱스넷’을 개발했다. 스턱스넷 공격을 통해 이란 원전의 원심분리기 1000대가 고장을 일으키기도 했다.

일각에선 북한의 소행이라는 주장도 설득력을 얻고 있다. 임종인 고려대 정보보호대학원장은 “해킹 수법을 분석해 보면 지난해 3월 KBS와 신한은행 등을 공격한 북한 해킹 수법과 비슷하다”고 설명했다.

보안 전문가들은 또 이번 해킹 사태로 국가 전력안보 시스템의 신뢰성이 치명적인 타격을 입었다고 지적했다. 임 원장은 “원전 폐쇄망 침투에 성공했다면 원전 제어 시스템을 공격해 원격으로 원전 발전을 중단시킬 수도 있다”고 우려했다.

향후 원전 건설 수주에도 악영향을 미칠 수밖에 없다. 서균렬 서울대 원자핵공학과 교수는 “원전 건설 경쟁국에 운전도면이 빠져나가면 국가적 손실일 뿐 아니라 향후 건설 수주 시 경쟁사에서 이번 해킹 사태를 악용할 소지도 충분하다”고 말했다. 서 교수는 “당장 월성 1호기를 설계·건설한 캐나다원자력공사로부터 소송을 당할 가능성도 배제할 수 없다”고 지적했다.

해킹 사건이 발생한 지 1주일이 지났지만 한수원은 여전히 속수무책이다. 이번 사태에 대해 한수원은 “유출된 문건은 기밀 문서가 아니라 일반 기술 자료이며 원전 안전에 미치는 영향은 없다”는 주장만 되풀이해 국민들의 불안만 가중시키고 있다는 지적이다.

심성미/박병종 기자 smshim@hankyung.com

-

기사 스크랩

-

공유

-

프린트

![뉴욕증시 혼조세…테슬라 끝없는 추락 [모닝브리핑]](https://img.hankyung.com/photo/202404/ZA.36464655.3.jpg)

![넷플릭스, 가입자 순증 꺾였다…악재 쏟아진 기술주 [글로벌마켓 A/S]](https://timg.hankyung.com/t/560x0/photo/202404/B20240419072033320.jpg)