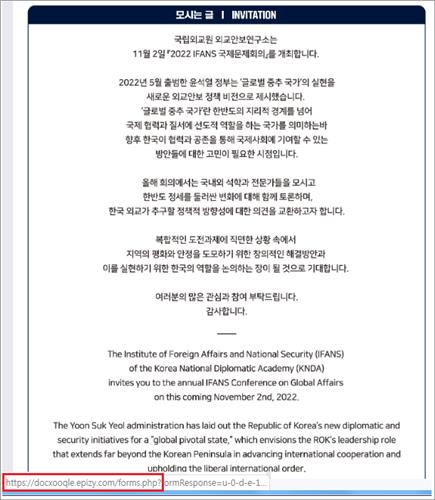

이스트시큐리티 시큐리티대응센터(ESRC)에 따르면 이 공격은 다음 달 2일 외교안보연구소에서 실제로 개최 예정인 행사의 참가 신청을 받는 것처럼 꾸민 구글 독스 설문지를 활용했다.

해킹 공격용 이메일 본문의 초청장 이미지를 누르면 가짜 설문지로 연결되는 식이다.

초청장은 지난 21일 외교부가 공지한 '2022 IFANS 국제문제회의 개최' 게시글에 첨부된 이미지를 도용했다고 ESRC는 설명했다.

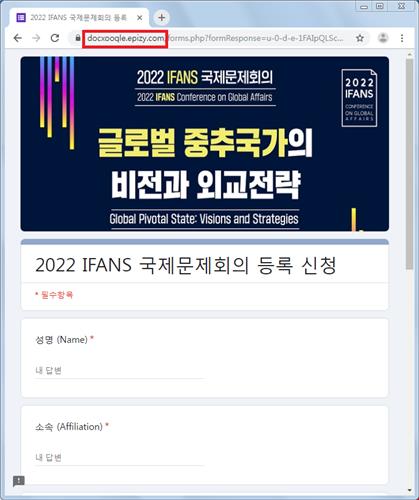

가짜 설문지의 주소는 'docxooqle.epizy.com'으로 되어 있다.

실제 구글 독스 웹사이트 주소인 'docs.google.com'과 유사하게 만든 것이다.

피해자가 이를 실제로 믿고 성명, 소속, 직위, 연락처 등의 개인정보를 직접 입력하면 1차로 정보 탈취가 벌어질 수 있다.

정보 입력 이후에는 'accounts.qocple.epizy.com'이라는 주소로 넘어가는데, 여기에 나타나는 가짜 구글 로그인 화면에 아이디와 비밀번호를 입력하면 계정까지 해킹당할 수 있다고 ESRC는 경고했다.

ESRC는 이번 공격이 구글 지메일 사용자를 주요 표적으로 삼은 것으로 보인다며 반드시 일회용 비밀번호 생성기(OTP) 등 2차 인증을 쓸 것을 권고했다.

또 비밀번호는 특수 기호와 대소문자를 포함해 복잡하게 만들고 정기적으로 바꿔야 한다고 강조했다.

유사 피해 확산 방지를 위해서는 한국인터넷진흥원(KISA) 등 관련 부처와 긴밀히 협력해 대응하고 있다고 밝혔다.

문종현 ESRC 센터장(이사)는 "과거에도 구글 설문지로 가장한 위협 사례가 전혀 없던 것은 아니지만, 이번처럼 정교한 수법으로 구글 피싱 공격까지 쓰인 것은 보기 드문 경우"라며 "하반기에도 북한 소행으로 지목된 사이버 안보 위협 수위가 계속 높게 유지되는 추세"라고 말했다.

/연합뉴스

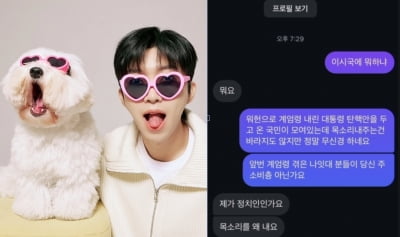

![계엄령 후폭풍…방송가 "다 숨죽였다" [김소연의 엔터비즈]](https://img.hankyung.com/photo/202412/03.34745916.3.jpg)